Internas y externas

Pruebas de penetración automatizadas

Supervise continuamente la superficie de ataque externa de la organización, evalúe las defensas cibernéticas orientadas a la web. Pruebe continuamente su red interna y valide de forma segura su preparación contra las últimas amenazas avanzadas. Kanan demuestra el impacto potencial de explotar cada brecha de seguridad y prioriza la corrección en consecuencia.

¿Cómo funciona?

Nuestros clientes se benefician de una biblioteca cada vez mayor de ataques que se introducen en el orquestador de ataques de Kanan y aseguran que la infraestructura se pruebe contra las últimas tácticas y técnicas de ataque.

Conozca su superficie de ataque

Kanan reconoce y mapea su superficie de ataque orientada a la web. Esto incluye sus dominios, interfaces web, IP, redes y puertas de enlace.

Desafíe su superficie de ataque

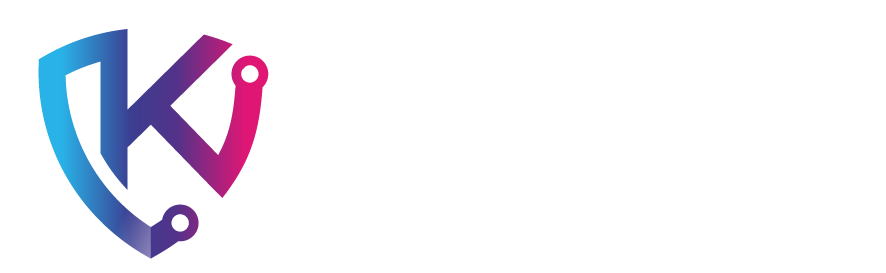

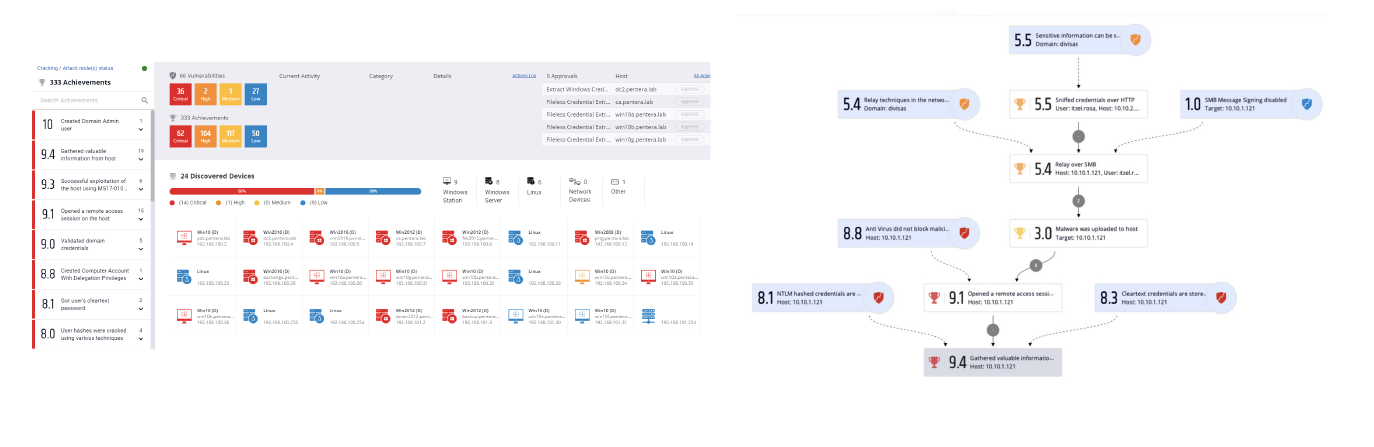

Kanan explota de forma segura los activos mapeados con las últimas técnicas de ataque para descubrir vectores de ataque completos, externos e internos. Sepa lo que es verdaderamente explotable.

Priorizar la corrección por impacto

Kanan señala el impacto empresarial de cada brecha de seguridad y asigna importancia a la causa raíz de cada vector de ataque verificado.

Conozca los beneficios

Priorización basada en el impacto

Al ejecutar de forma segura ataques reales, Kanan proporciona una cadena de eliminación completa que le permite identificar el verdadero riesgo y las brechas de seguridad para que pueda priorizar los recursos de corrección en el 5% de las debilidades que constituyen el 95% del riesgo real para su negocio.

Aumente la eficacia de su equipo

Al centrar su atención solo en las brechas de seguridad que han demostrado ser un posible punto de violación

Reducción continua de la exposición

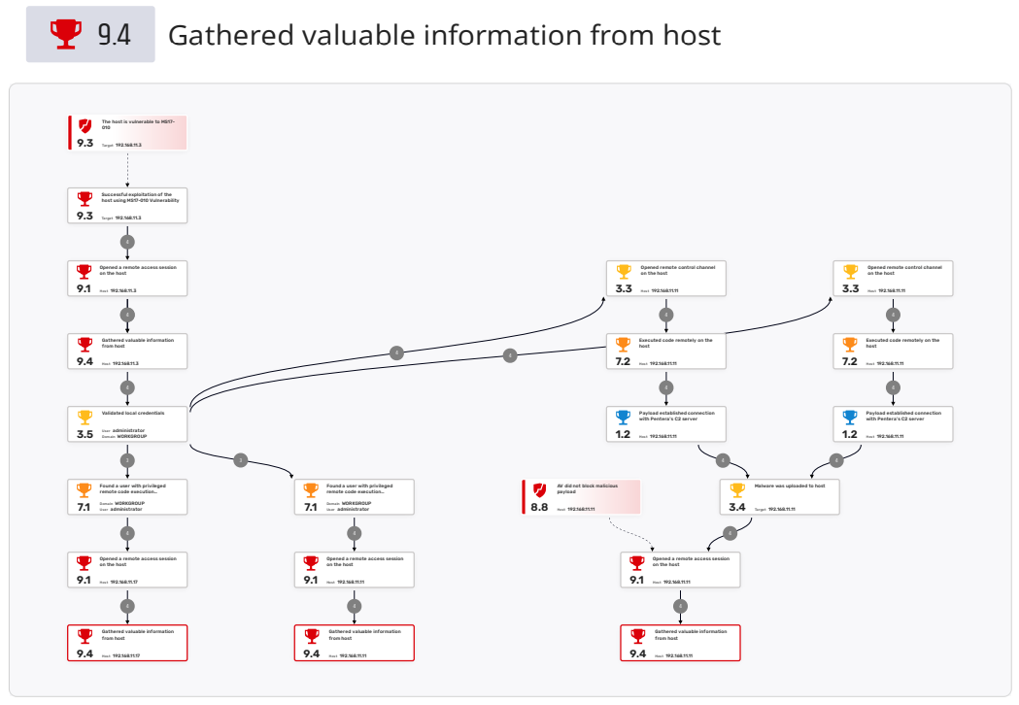

Realice pruebas continuas en toda su superficie de ataque para proporcionar una comprensión en tiempo real de su postura en toda su pila de seguridad.

Informes de mejoras medibles

Kanan genera una hoja de ruta de corrección basada en el riesgo con información procesable que puede ejecutar de inmediato, eliminando el riesgo. Esto se entrega en un informe conciso al final de cada prueba que proporciona información sobre la mejora de la postura de seguridad a lo largo del tiempo.

Prueba contra las amenazas más recientes

A medida que el panorama de amenazas evoluciona constantemente, nuestra biblioteca de ataques se actualiza con las amenazas más recientes, incluidas las cepas de ransomware, para garantizar que su organización esté siempre preparada.

Ahorre tiempo y dinero

Probando y validando la seguridad de forma automática e con la frecuencia necesaria, a un costo fijo

Visibilidad desde el primer día

Con nuestro servicio de Kanan obtendrá visibilidad desde el primer día de todo lo que necesita atención, para que pueda comenzar a enfocarse en lo que verdaderamente es importante.

Respondiendo dudas

- Toda tu red interna es el alcance

- Frecuencia continua o bajo demanda

- Primeros resultados en minutos

- Análisis constante y comparativos del tiempo

- Base de datos de amenazas de nivel mundial

- Proyecto y planeación: Plug and Play (preparación en minutos)

- Mucho más redituable que el PT tradicional

- Contiene las últimas vulnerabilidades y amenazas

- Resultados visibles solo para la compañía

El ejercicio es preparado por nuestro equipo de expertos. Se prepara un dispositivo dentro de la red de la compañía objetivo con una VPN que conectará a nuestros servidores desde donde se mandarán los ataques. Se define la duración del ejercicio y el alcance de éste.

- Sin agente: las pruebas de penetración inician con acceso sin ninguna credencial, exactamente como lo haría un hacker.

- Acciones inofensivas: como los hackers, realizamos explotaciones éticas sin interrumpir el servicio: movimientos laterales, ejecución remota, ataques de retransmisión, robo de contraseñas, penetración de malware y escalamiento de privilegios.

- Automatizado: no tiene que preocuparse por nada, nosotros hacemos todo por usted.

- Remediación priorizada: le entregamos un resumen que contiene los pasos para la remediación de las vulnerabilidades encontradas.

- Para detección de vulnerabilidades de alto riesgo

- Evaluación de riesgos de contraseña

- Exposición de credenciales

¡Haga su prueba hoy mismo!

Ya sea una prueba de penetración interna o una externa, déjenos ayudarle a fortalecer su postura de seguridad, cuente con nuestro acompañamiento durante todo el proceso y despídase del falso sentido de la seguridad.

CENTRO-CDMX

Álvaro Obregón 171, Oficina 703, Roma Norte, Cuauhtémoc, C.P. 06700, CDMX

NORTE-MTY

José Vasconcelos 345,

Edificio Tanarah, Piso 22, Oficina 2322,

Santa Engracia,

San Pedro Garza García,

C.P. 66267, Nuevo León.

©2023 Círculo Daat | Todos los derechos reservados.